Protection physique des infrastructures critiques

La sécurité des infrastructures critiques fait partie des thématiques traitées par APEX solutions. Dans ce domaine, nous nous intéressons en particulier à la modélisation des systèmes de protection physique et à l’optimisation de la réponse des équipes de protection face à une tentative d’intrusion ou de malveillance.

Ces travaux sont réalisés au travers du projet de R&D interne EPIC (Évaluation de la Protection des Infrastructures Critiques), qui se décline en plusieurs axes :

- identifier les cibles possibles d’une attaque à l’intérieur de l’infrastructure,

- faciliter l’élaboration semi-automatique des scénarios d’attaque,

- définir une typologie des attaquants (motivation, matériel, connaissance du site),

- modéliser les différents systèmes de détection et de protection,

- évaluer automatiquement les vulnérabilités,

- proposer des améliorations pour accroître la probabilité d’interruption de l’attaque.

L’analyse des systèmes de protection physique a été théorisée dans les années 1970/1980 aux États-Unis, la plupart des approches étant issues des travaux des Sandia National Laboratories. Garcia, 2006 et 2008 propose une synthèse très complète du sujet. La sécurité d’une infrastructure face à une tentative d’intrusion est vue comme une course contre la montre entre les assaillants (force rouge) et les gardiens de l’infrastructure (force bleue).

Le but de l’équipe rouge est de réaliser sa mission (sabotage, vol, atteinte à l’image…) avant d’être interceptée par l’équipe bleue. À l’inverse, l’organisation du système de protection physique vise à détecter le plus tôt possible les assaillants et à les retarder efficacement de façon à donner le temps à l’équipe bleue de procéder à leur interception.

Les verbes anglais qui définissent les objectifs de la protection physique sont les « 4D » :

- DETER (dissuader),

- DETECT (détecter),

- DELAY (retarder),

- et DENY/DEFEAT (empêcher/vaincre).

APEX solutions a théorisé les objectifs des assaillants par d’autres verbes, les « 4P » :

- PLAN (planifier),

- PENETRATE/PROGRESS (pénétrer et progresser dans l’infrastructure),

- PERPETRATE (réaliser l’action prévue),

- et éventuellement PUSH OFF (filer), sauf bien sûr en cas d’action suicide…

Modélisation des systèmes de protection physique : take it EASI !

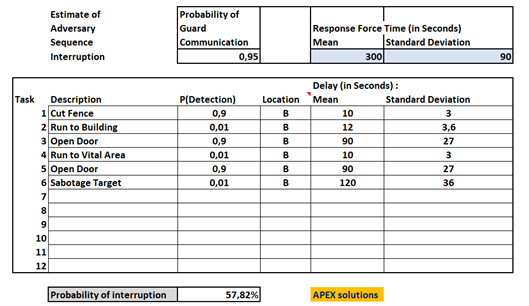

La méthode EASI (Estimate of Adversary Sequence Interruption) est à la base de toutes les approches de modélisation des systèmes de protection physique. Sans entrer dans les détails, EASI relie, pour un chemin d’attaque donné, les probabilités de détection, le temps mis par la force rouge pour réaliser les actions de franchissement d’obstacles (qui dépend du matériel qu’elle aura emporté) et le délai d’intervention de la force bleue (supposé constant). Chaque délai est spécifié par sa moyenne et son écart-type, et la méthode calcule au final une probabilité d’interruption, c’est-à-dire la probabilité que l’équipe bleue arrive à intercepter l’équipe rouge avant la fin de son action.

Pour une analyse complète, il faut appliquer la méthode EASI à l’ensemble des chemins possibles (leur détermination étant plus ou moins automatisée selon les différentes méthodes publiées) pour en déduire le(s) chemin(s) le(s) plus vulnérable(s), et en conséquence définir les améliorations à apporter au système de protection physique (ajout de détecteurs, renforcement des obstacles, diminution du temps de réponse des gardiens…).

Anticiper les mouvements des attaquants et déterminer les chemins d’intrusions

Contrairement au dicton de marine « rouge sur rouge, rien ne bouge »[1], l’analyse d’un système de protection physique repose précisément sur la capacité à anticiper les mouvements de la force rouge :

- le chemin qui sera suivi depuis l’extérieur du site jusqu’à la cible de l’attaque,

- les temps mis pour chaque déplacement,

- les délais requis pour franchir les dispositifs de protection.

Les deux premiers points dépendent de la connaissance du site dont disposent les assaillants : connaissance basique (volume extérieur des bâtiments, le parcours est défini au fur et à mesure de la progression), intermédiaire (organisation des différentes salles) ou avancée (informations sur les dispositifs de détection et de protection).

Le dernier point dépend également de la connaissance du site mais surtout du matériel disponible pour venir à bout des moyens de protection (clôture, porte blindée…) :

- en force : outils à mains, outils électroportatifs, lance thermique, explosifs…

- de manière plus furtive : badge permettant d’accéder à une zone donnée, attaque cyber avant ou pendant l’intrusion pour déverrouiller certains accès et/ou éviter la détection…

- avec une complicité interne (porte ou fenêtre intentionnellement laissée ouverte…).

Pour un site réaliste, composé de différents bâtiments ayant plusieurs salles et entouré d’une enceinte, la détermination manuelle de l’ensemble des chemins possibles devient très complexe.

L’apport d’Éliette sur la modélisation des intrusions dans les infrastructures critiques

APEX solutions a proposé à l’IMT Alès un sujet de stage sur la thématique de la protection des infrastructures critiques, sujet qui a été choisi par Éliette Freychet.

L’objectif premier du stage était la détermination automatique de l’ensemble des chemins d’attaque et leur chiffrage selon différents critères de manière à déterminer un chemin critique (c’est-à-dire le chemin le plus favorable pour les assaillants, minimisant le temps de parcours, la probabilité de détection ou la probabilité d’interruption).

Un théorème montre que, dans un environnement 2D avec obstacles, le plus court chemin (en longueur ou en temps) passe nécessairement par les arêtes d’un objet mathématique appelé « graphe de visibilité »[2]. Les nœuds du graphe sont une partie des points du contour des polygones[3] (en premier lieu les points de passage possibles : portes et fenêtres) et les arêtes du graphe relient seulement les nœuds qui sont visibles deux à deux.

Éliette a travaillé sur des cas de complexité croissante :

- une pièce unique de forme quelconque,

- une pièce comprenant un patio intérieur,

- plusieurs pièces formant un bâtiment,

- un bâtiment multi-salles avec une enceinte clôturée.

Dans tous les cas, le code réalisé permet la détermination automatique du graphe de visibilité, qui va être le support des déplacements de la force rouge. Une fois construit, ce graphe est pondéré : des délais de parcours sont calculés pour chaque arc, de même que des probabilités de détection. Il est donc possible de faire suivre à l’équipe rouge un chemin minimisant le temps de parcours ou un chemin minimisant la probabilité de détection…

Le code applique ensuite la méthode EASI sur chacun des chemins identifiés permettant d’atteindre la salle cible de l’attaque et détecte le chemin critique.

Exemple simple de calcul des probabilités d’interruption des attaquants

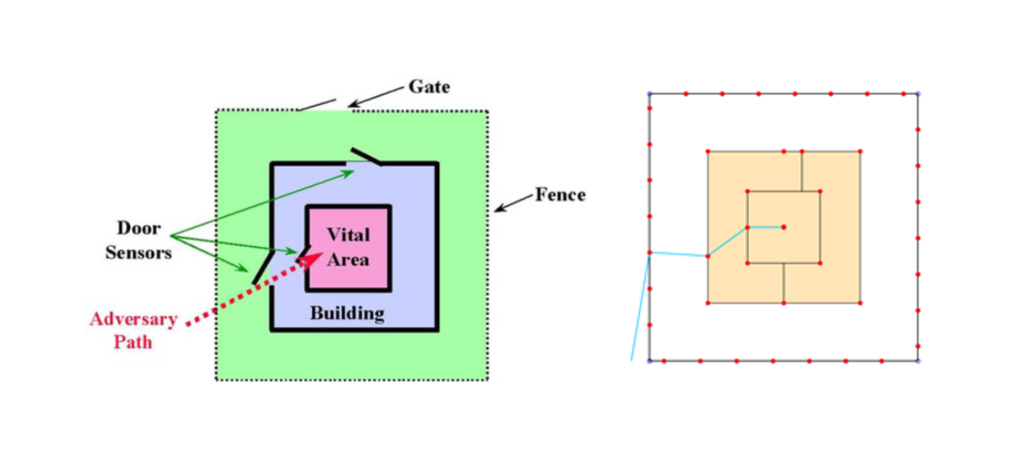

Un exemple simple est donné dans (Bedoe, 2001) : le site, représenté dans la figure ci-dessous avec sa schématisation par le code d’Éliette, est composé d’une clôture externe (fence) pourvue d’un portail (gate), qui entoure un bâtiment unique (building). Ce dernier comporte une pièce interne, la zone critique (vital area). Le chemin choisi par la force rouge dans ce cas précis est de franchir la clôture au voisinage d’une des entrées du bâtiment, de courir jusqu’à la porte et de la forcer, puis de progresser jusqu’à la porte de la zone vitale, avant de la forcer également. L’équipe doit enfin procéder au sabotage de l’installation.

Les résultats calculés pour différentes hypothèses par le code d’Eliette sont comparés à l’article de référence et à la feuille ExcelTM d’implémentation du modèle EASI par APEX solutions, adaptée de (Garcia, 2008). Les données pour le cas de base sont compilées ci-dessous.

Les résultats pour les différentes variantes sont synthétisés dans le tableau qui suit.

| PI code Eliette | PI Excel APEX | PI Bedoe | |

| Cas de base | 58,13% | 57,82% | 57,82% |

| Sans détection sur la clôture (PD = 0,01) | 47,77% | 47,77% | 47,77% |

| Temps de réponse réduit (200 secondes) et détection sur la clôture | 89,70% | 89,70% | 89,70% |

| Temps de réponse réduit (200 secondes), détection sur la clôture, et délai de sabotage doublé (protection) | 94,19% | 94,19% | 94,19% |

On notera une légère différence sur le traitement du cas de base, qui s’explique par la nécessité d’approximer les dimensions des pièces et du site (qui ne sont pas fournies dans l’article). En recalant légèrement les temps de parcours (proportionnels aux distances parcourues) pour le cas de référence, on obtient des résultats identiques à ceux de la littérature pour toutes les variantes.

Prochaines étapes dans le développement du code de modélisation des intrusions

Le code d’Éliette va être amélioré pour intégrer plusieurs clôtures (zonage interne à un site), puis pour traiter le déplacement simultané de la force bleue (pour l’instant le temps de réponse des gardiens est fixe, conformément à la méthode EASI). À plus long terme, les déplacements pourront être individualisés en fonction du rôle de chacun dans l’équipe bleue comme dans l’équipe rouge, ce qui n’a à notre connaissance jamais été traité dans la littérature. Nous passerons alors à une modélisation à base d’agents pour donner plus « d’intelligence » à la simulation.

Les probabilités de détection, pour l’instant affectées manuellement à chaque nœud et arc du graphe, peuvent être déterminées de manière automatique pour les détecteurs linéaires et « volumiques » (2D pour l’instant). Éliette a d’ailleurs commencé à intégrer des caméras dans les différentes pièces, dont le champ de vision est calculé automatiquement…

Une autre étape importante sera de récupérer de manière plus simple la géométrie des pièces :

- dans un premier temps en utilisant une interface permettant de définir simplement les limites des pièces sur une image scannée importée en arrière-plan, comme le permet le préprocesseur du code MUZO, développé par la société RS2N,

- dans un second temps en utilisant les outils de la société WiseBIM (conversion de plan numérisés au format IFC) et en développant des outils de conversion vers les objets manipulés par le code (polygones représentatifs des pièces et graphes de parcours).

Références citées dans l’article

M. L. Garcia, “Vulnerability assessment of physical protection systems”, Burlington: Elsevier Butterworth–Heinemann, 2006.

M. L. Garcia, “The Design and Evaluation of Physical Protection Systems”, Burlington: Butterworth-Heinemann, 2008.

R. Bedoe, www.bhusa.com/companions/0750673672/ – le site n’est plus accessible à ce jour.

[1] Un moyen mnémotechnique, complété par « vert sur vert, tout est clair », pour détecter le risque de collisions entre deux bateaux de nuit, en référence aux couleurs des feux de signalisation bâbord et tribord…

[2] La notion de graphe de visibilité et de polygone de visibilité fait partie des outils de « syntaxe spatiale » utilisés en architecture et en urbanisme.

[3] Les différentes pièces sont représentées par des polygones.